Co tam Panie w sieci? 02/08/2025

Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa z ostatnich 24 godzin, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

2 sierpnia 2025

1. NEWS

CBZC zatrzymało hakera, który sparaliżował lotnisko i szantażował firmy

Funkcjonariusze Centralnego Biura Zwalczania Cyberprzestępczości zatrzymali 50-letniego mężczyznę, który jest podejrzany o serię poważnych cyberataków. Miał on sparaliżować systemy informatyczne jednego z polskich lotnisk, a także szantażować firmy, żądając okupu w zamian za nieujawnianie poufnych danych. Mężczyzna przez długi czas skutecznie ukrywał swoją tożsamość w internecie, jednak dzięki intensywnym działaniom śledczych udało się go namierzyć i aresztować. Grozi mu kara do 10 lat pozbawienia wolności.

Źródło: CyberDefence24.pl

CISA udostępnia nową platformę "Thorium" do analizy malware

Amerykańska Agencja ds. Cyberbezpieczeństwa i Bezpieczeństwa Infrastruktury (CISA) uruchomiła nową, publicznie dostępną platformę o nazwie "Thorium". Jest to zaawansowane narzędzie do analizy złośliwego oprogramowania i informatyki śledczej, które ma na celu wsparcie badaczy bezpieczeństwa i analityków. Platforma umożliwia bezpieczne uruchamianie i badanie podejrzanych plików w izolowanym środowisku (sandbox), co pozwala na lepsze zrozumienie działania malware bez ryzyka dla własnych systemów.

Źródło: Security Affairs

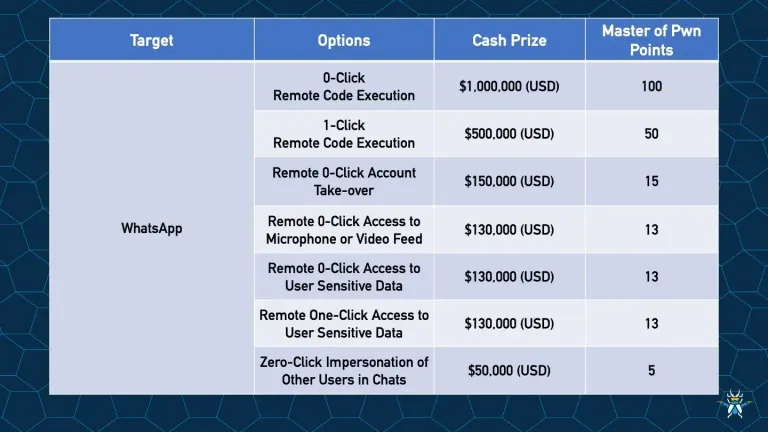

Meta oferuje 1 milion dolarów nagrody za exploity na WhatsApp

Firma Meta ogłosiła, że podczas nadchodzącej konferencji Pwn2Own w Irlandii zaoferuje nagrody o łącznej wartości 1 miliona dolarów za znalezienie i zademonstrowanie exploitów na komunikator WhatsApp. Jest to najwyższa nagroda w historii programu "bug bounty" dla tej aplikacji. Celem jest zachęcenie najlepszych na świecie badaczy bezpieczeństwa do poszukiwania luk w zabezpieczeniach komunikatora, co ma przyczynić się do dalszego wzmocnienia jego ochrony i bezpieczeństwa użytkowników.

Źródło: Security Affairs

2. INCYDENTY

Rosyjscy szpiedzy atakują ambasady w Moskwie za pomocą zaawansowanych technik

Microsoft ostrzega przed nową kampanią grupy hakerskiej APT29 (znanej też jako Cozy Bear), powiązanej z rosyjskim wywiadem. Hakerzy obierają za cel zagraniczne ambasady zlokalizowane w Moskwie. W atakach wykorzystują zaawansowane techniki, w tym "Adversary-in-the-Middle" (AiTM), aby przechwycić tokeny uwierzytelniające i uzyskać dostęp do skrzynek pocztowych ofiar. Kampania ta stanowi poważne zagrożenie dla dyplomacji i bezpieczeństwa międzynarodowego.

Źródło: SecurityWeek

Wyciek danych z japońskiego oddziału giełdy FTX

Japoński oddział upadłej giełdy kryptowalut FTX poinformował o naruszeniu danych, w wyniku którego wyciekły informacje o klientach, którzy przenieśli swoje aktywa do firmy Liquid Global. Wyciek był spowodowany nieautoryzowanym dostępem do tabeli w usłudze Looker, która zawierała dane klientów. Incydent ten dodatkowo komplikuje sytuację wierzycieli FTX i po raz kolejny zwraca uwagę na problemy z bezpieczeństwem w branży kryptowalut.

Źródło: Cybernews

Dostawca ubezpieczeń zgłasza cyberatak, który miał miejsce w czerwcu

Amerykańska firma ubezpieczeniowa poinformowała o cyberataku, który miał miejsce w czerwcu i doprowadził do naruszenia danych. Firma nie ujawniła na razie skali incydentu ani rodzaju skradzionych informacji. Opóźnienie w publicznym zgłoszeniu naruszenia jest zgodne z nowymi wytycznymi amerykańskiej Komisji Papierów Wartościowych i Giełd (SEC), które dają firmom więcej czasu na analizę incydentu, zanim poinformują o nim opinię publiczną.

Źródło: CySecurity News

3. CIEKAWOSTKI

Cyberprzestępcy coraz częściej celują w pokolenie Z

Nowy raport firmy Kaspersky zwraca uwagę na rosnące zagrożenie dla pokolenia Z (osób urodzonych po 1997 roku). Mimo że są to osoby biegłe cyfrowo, ich skłonność do wielozadaniowości, częstego zmieniania pracy i korzystania z wielu urządzeń jednocześnie (tzw. polyworking) czyni je podatnymi na oszustwa. Przestępcy wykorzystują fałszywe oferty pracy, phishing i oszustwa inwestycyjne, aby wyłudzić dane i pieniądze od młodych, często mniej ostrożnych użytkowników.

Źródło: Kaspersky

Kod generowany przez AI jest "przerażająco niebezpieczny"

Badacze z Uniwersytetu Stanforda przeanalizowali kod generowany przez duże modele językowe (LLM), takie jak te używane w GitHub Copilot. Wyniki są alarmujące: kod tworzony przez AI jest często pełen luk bezpieczeństwa, mniej wydajny i trudniejszy w utrzymaniu niż kod pisany przez człowieka. Badanie pokazuje, że programiści, którzy polegają na AI, często bezkrytycznie akceptują proponowane rozwiązania, co prowadzi do powstawania oprogramowania podatnego na ataki.

Źródło: Dark Reading

Microsoft uśmierca Windows 11 SE – swoją odpowiedź na ChromeOS

Microsoft ogłosił, że kończy rozwój systemu Windows 11 SE, czyli uproszczonej wersji Windows przeznaczonej dla tanich laptopów edukacyjnych. System ten miał być bezpośrednią konkurencją dla niezwykle popularnych w sektorze edukacji Chromebooków z systemem ChromeOS. Decyzja ta oznacza, że Microsoft nie zdołał przekonać producentów i szkół do swojej wizji "chmurowego Windowsa" i wycofuje się z tego segmentu rynku, pozostawiając pole do dalszej ekspansji Google.

Źródło: Engadget

4. NOWE PRÓBY OSZUSTW I SCAMÓW

FBI ostrzega przed nową falą oszustw z wykorzystaniem kodów QR

Amerykańskie Federalne Biuro Śledcze (FBI) wydało oficjalne ostrzeżenie przed nową formą oszustwa, w której przestępcy rozsyłają fizyczne paczki zawierające złośliwe kody QR. Po zeskanowaniu kodu, ofiara jest kierowana na fałszywą stronę, która prosi o podanie danych osobowych, finansowych lub instaluje na telefonie złośliwe oprogramowanie. Ta metoda, łącząca świat fizyczny z cyfrowym, jest szczególnie niebezpieczna, ponieważ wykorzystuje ciekawość i zaufanie odbiorców do przesyłek pocztowych.

Źródło: Cybernews

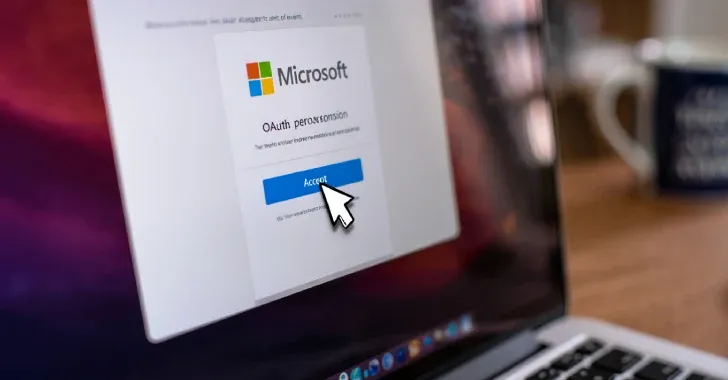

Oszuści wykorzystują fałszywe aplikacje OAuth do przejmowania kont w chmurze

Nowa kampania phishingowa wykorzystuje fałszywe aplikacje OAuth, aby uzyskać dostęp do kont w usługach takich jak Microsoft 365. Atakujący wysyłają e-maile, które nakłaniają ofiary do udzielenia zgody rzekomo bezpiecznej aplikacji na dostęp do ich danych. W rzeczywistości, ofiara przyznaje uprawnienia złośliwej aplikacji kontrolowanej przez hakerów, co pozwala im na kradzież e-maili, plików i innych poufnych informacji z konta w chmurze.

Źródło: The Hacker News

Złośliwe reklamy w wyszukiwarkach prowadzą do kradzieży milionów w kryptowalutach

Badacze z firmy ScamSniffer ujawnili szeroko zakrojoną kampanię, w której oszuści wykorzystują reklamy w wyszukiwarkach Google i X (dawniej Twitter) do promowania fałszywych stron związanych z kryptowalutami. Reklamy te, udające znane projekty i giełdy, kierują na strony phishingowe, które nakłaniają ofiary do podłączenia swoich portfeli kryptowalutowych. W ten sposób przestępcy ukradli już ponad 8 milionów dolarów od ponad 4000 ofiar.

Źródło: Cybernews

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.

Do grafiki tytułowej wykorzystałem pracę Gerd Altmann z Pixabay

Hello lesiopm2!

It's nice to let you know that your article will take 13th place.

Your post is among 15 Best articles voted 7 days ago by the @hive-lu | King Lucoin Curator by deepresearch

You receive 🎖 0.1 unique LUBEST tokens as a reward. You can support Lu world and your curator, then he and you will receive 10x more of the winning token. There is a buyout offer waiting for him on the stock exchange. All you need to do is reblog Daily Report 744 with your winnings.

Buy Lu on the Hive-Engine exchange | World of Lu created by szejq

STOPor to resume write a wordSTART